در ماه ژوئن، Cloudflare گزارش داد که بزرگترین حمله انکار سرویس توزیع شده HTTPS (DDoS) را که با 26 میلیون درخواست در ثانیه (rps) تعیین شده بود، متوقف کرده است. این بزرگتر از رکورد قبلی 17.2 میلیون درخواست در ثانیه در آگوست 2021 و 15.3 میلیون دور در ثانیه در آوریل 2022 بود. گوگل اعلام کرده است که در بخش جلوگیری از این نوع حملات DDoS در رتبه نخست قرار دارد.

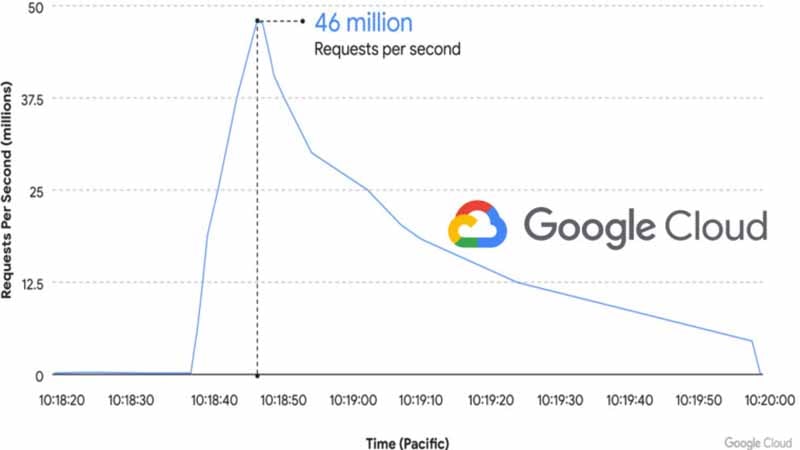

گوگل کلاد در وبلاگ رسمی خود اعلام کرد که موفق شده است یک حمله DDoS را که به اوج 46 میلیون درخواست در ثانیه رسیده است را مسدود کند، که 76 درصد بزرگتر از بهترین عملکرد Cloudflare است. برای اینکه زمینهای از مقیاس این حمله را به شما ارائه دهیم، تمام درخواستهایی را تصور کنید که روزانه به ویکیپدیا در سطح جهانی ارسال میشوند، و اکنون تصور کنید که آنها در عرض 10 ثانیه ارسال میشوند نه اینکه در کل روز پخش شوند.

حمله DDoS بر روی یکی از مشتریان گوگل کلاد رخ داد که با استفاده از Cloud Armor استفاده شده است. گوگل می گوید به محض اینکه این سرویس نشانه هایی از یک تهدید را تشخیص داد، به مشتری هشدار داد و قوانین محافظتی را برای دفع خطر به آنها توصیه کرد. این قانون سپس قبل از رسیدن درخواستها به اوج خود اعمال میشد، به این معنی که مشتری همچنان آنلاین میماند در حالی که Cloud Armor از زیرساختها و بار کاری آنها محافظت میکرد.

گوگل می گوید که حمله در ساعات اولیه اول ژوئن با سرعت 10000 دور در ثانیه آغاز شد، اما در عرض 8 دقیقه به 100000 دور در ثانیه رسید، در این مرحله حفاظت تطبیقی Cloud Armor شروع به کار کرد. دو دقیقه بعد، درخواست ها در ثانیه به 46 میلیون رسید. مشتری اکنون ایمن بود و به کار خود ادامه داد. این حمله در عرض 69 دقیقه متوقف شد، احتمالاً به این دلیل که به دلیل خنثی شدن توسط Google Cloud Armor تأثیر مطلوب را نداشت.

گوگل در تجزیه و تحلیل خود از این حمله کلی اعلام کرد:

این حمله علاوه بر حجم بالای غیرمنتظره ترافیک، ویژگی های قابل توجه دیگری نیز داشت. 5256 آی پی منبع از 132 کشور در این حمله مشارکت داشتند. همانطور که در شکل 2 بالا مشاهده می کنید، 4 کشور برتر تقریباً 31 درصد از کل ترافیک حمله را به خود اختصاص داده اند. این حمله از درخواستهای رمزگذاریشده (HTTPS) استفاده میکرد که منابع محاسباتی اضافهای را برای تولید نیاز داشتند. اگرچه خاتمه رمزگذاری برای بازرسی ترافیک و کاهش موثر حمله ضروری بود، استفاده از HTTP Pipelining گوگل را ملزم میکرد تا دست دادنهای نسبتا کمی TLS را انجام دهد.

تقریباً 22٪ (1169) از IP های منبع با گره های خروج Tor مطابقت داشت، اگرچه حجم درخواستی که از آن گره ها می آمد فقط 3٪ از ترافیک حمله را نشان می داد. در حالی که ما معتقدیم مشارکت Tor در حمله به دلیل ماهیت سرویسهای آسیبپذیر تصادفی بوده است، حتی در 3٪ از اوج (بیشتر از 1.3 میلیون rps) تجزیه و تحلیل ما نشان میدهد که گرههای خروج Tor میتوانند مقدار قابل توجهی از ترافیک ناخواسته را به آن ارسال کنند.

توزیع جغرافیایی و انواع سرویسهای ناامن که برای ایجاد حمله استفاده میشوند با خانوادهی حملات Mēris مطابقت دارد. روش این تیم که بهدلیل حملههای گستردهی خود که رکوردهای DDoS را شکسته، شناختهشده است و از پروکسیهای ناامن برای مبهمکردن منشأ واقعی حملات سواستفاده میکند.گوگل هشدار داده است که مهاجمان از DDoS برای بهخطر انداختن بارهای کاری حیاتی بهره میبرند و بدینترتیب این شرکت یک استراتژی دفاعی دقیق و بدیهی یعنی Cloud Armor را توصیه کرده است.

گوگل هشدار داده است که مهاجمان از DDoS زیاد برای به خطر انداختن بارهای کاری حیاتی استفاده می کنند. به این ترتیب، این شرکت یک استراتژی دفاعی دقیق و بدیهی است که استفاده از Google Cloud Armor را توصیه کرده است.

منبع neowin